La protection des données

Qu’est-ce que la protection des données ?

La protection des données s’entend les pratiques, mesures et lois qui visent à empêcher que certaines informations concernant une personne soient collectées, utilisées ou partagées d’une manière qui lui soit préjudiciable.

La protection des données n’est pas une nouveauté. De tout temps, des acteurs malveillants ont cherché à accéder aux dossiers privés des individus. Avant l’ère du numérique, la protection des données consistait à protéger les données privées des individus contre l’accès physique, la visualisation ou la prise de fichiers et de documents. Les lois sur la protection des données sont vieilles de plus de 40 ans.

Maintenant que de nombreux aspects de la vie des personnes se sont déplacés dans le cyber espace, les informations privées, les données à caractère personnel et d’identification sont régulièrement partagées avec toutes sortes d’entités privées et publiques. La protection des données vise à garantir que ces informations soient collectées, stockées et conservées de manière responsable et que les conséquences involontaires de l’utilisation des données soient minimisées ou atténuées.

Qu’est-ce que les données ?Les données sont des informations numériques telles que des messages textuels, des vidéos, des clics, des empreintes digitales, un bitcoin, l’historique des recherches et même de simples mouvements de curseur. Les données peuvent être stockées sur des ordinateurs, des appareils mobiles, dans des Clouds et sur des disques externes. Elles peuvent être partagées par courrier électronique, par des applications de messagerie et par des outils de transfert de fichiers. Vos publications, vos “likes” et “retweets”, vos vidéos partagées pendant les « chats » et au cours des manifestations, et tout ce que vous partagez sur les médias sociaux constituent des données.

Les métadonnées sont un sous-ensemble de données. Ce sont des informations stockées dans un document ou sur un fichier. Il s’agit d’une empreinte électronique qui contient des informations sur le document ou le fichier. Prenons l’exemple d’un courrier électronique. Si vous envoyez un courriel à votre ami, le texte du courriel est une donnée. Le courrier électronique lui-même, cependant, contient toutes sortes de métadonnées telles que l’auteur, le destinataire, l’adresse IP du PC de l’auteur, la taille de l’e-mail, etc.

De grandes quantités de données sont combinées et stockées ensemble. Ces grands fichiers contenant des milliers ou des millions de fichiers individuels sont appelés « jeux de données ». Les jeux de données sont ensuite combinés pour former des jeux de données massifs. Ces jeux de données très massifs, appelés “big data” [données massives], sont utilisés pour entraîner des systèmes d’apprentissage machine.

Les données peuvent sembler assez abstraites, mais les éléments d’information reflètent très souvent l’identité ou le comportement de personnes réelles. Toutes les données ne nécessitent pas de protection, mais certaines données, même les métadonnées, peuvent révéler beaucoup de choses sur une personne. Il s’agit de renseignements permettant d’identifier une personne (PII en anglais). Les renseignements permettant d’identifier une personne sont communément appelés données à caractère personnel. Il s’agit d’informations qui peuvent être utilisées pour établir ou retracer l’identité d’une personne, tel que son nom, son numéro de passeport ou ses données biométriques telles que ses empreintes digitales et les motifs faciaux. Les PII sont également des informations liées ou pouvant être liées à une personne, telles que sa date de naissance et sa religion.

Les données à caractère personnel peuvent être collectées, analysées et partagées au bénéfice des personnes concernées, mais elles peuvent également être utilisées à des fins malveillantes. Les données à caractère personnel sont précieuses pour de nombreux acteurs publics et privés. Par exemple, elles sont collectées par les plates-formes de médias sociaux et vendues à des sociétés de publicité. Elles sont collectées par les gouvernements afin d’appliquer la loi, comme dans le cadre de poursuites pour crimes. Les hommes politiques valorisent les données à caractère personnel pour cibler les électeurs avec certaines informations politiques. Les données à caractère personnel peuvent être monnayées par des personnes à des fins criminelles telles que la vente de fausses identités.

« Le partage des données est une pratique courante qui devient de plus en plus omniprésente à mesure que la société évolue en ligne. Le partage des données n’apporte pas que des avantages aux utilisateurs, il est aussi souvent nécessaire pour remplir des tâches administratives ou participer à la société d’aujourd’hui. Mais cela n’est pas sans risque. Vos informations personnelles révèlent beaucoup de choses sur vous, vos pensées et votre vie, c’est pourquoi elles doivent être protégées ».

« CRÉATION D’UN CADRE DE PROTECTION DES DONNÉES », NOVEMBRE 2018 DE ACCESS NOW’S »

Le droit à la protection des données à caractère personnel est étroitement lié au droit à la vie privée, mais il en est distinct. La notion de « vie privée » varie d’un pays à l’autre en fonction de l’histoire, de la culture ou des influences philosophiques. La protection des données n’est pas toujours considérée comme un droit en soi. Pour en savoir plus sur les différences entre le respect de la vie privée et la protection des données, cliquez ici.

La confidentialité des données est également une façon courante de parler des données sensibles et de la nécessité de les protéger contre le partage involontaire et la collecte et l’utilisation indues ou illégales d’informations concernant un individu ou un groupe. USAID’s Digital Strategy for 2020 – 2024 [stratégie numérique 2020 – 2024 de l’USAID] définit la confidentialité des données comme étant « le droit d’un individu ou d’un groupe d’individus de garder le contrôle et la confidentialité des informations le(s) concernant ».

Comment fonctionne la protection des données ?

Les données à caractère personnel peuvent et doivent être protégées par des mesures qui protègent l’identité ou d’autres informations relatives à une personne et qui respectent son droit à la vie privée. Parmi ces mesures, on peut citer la détermination des données vulnérables sur la base d’une évaluation des risques pour la vie privée, la mise hors ligne des données sensibles, la limitation de l’accès à certaines données, l’anonymisation des données sensibles et la collecte des seules données nécessaires.

Il existe quelques principes et pratiques établis pour protéger les données sensibles. Dans de nombreux pays, ces mesures sont mises en œuvre par le biais de lois qui disposent des principes clés pour garantir la protection des données.

« Les lois sur la protection des données visent à protéger les données personnelles en conférant aux individus des droits sur leurs données, en imposant des règles sur la manière dont les entreprises et les gouvernements utilisent ces données, et en créant des régulateurs chargés de faire appliquer les lois. »

Quelques termes et principes importants sont décrits ci-dessous, inspirés du Règlement général sur la protection des données (RGPD) de l’Union européenne.

- Sujet concerné : Toute personne dont les données à caractère personnel font l’objet d’un traitement, comme l’ajout à une base de données de contacts ou à une liste de diffusion pour des courriels promotionnels.

- Le traitement des données signifie toute opération, manuelle ou automatisée, effectuée sur des données à caractère personnel.

- Contrôleur de données : L’acteur qui détermine les finalités et les moyens du traitement des données à caractère personnel.

- Responsable du traitement des données : L’acteur qui traite les données à caractère personnel pour le compte du contrôleur, souvent un tiers, extérieur au contrôleur, tel qu’une partie qui propose des listes de diffusion ou des services d’enquête.

- Consentement éclairé : sous-entend que les personnes comprennent et acceptent que leurs données à caractère personnel soient collectées, consultées, utilisées et/ou partagées et savent comment retirer leur consentement.

- Limitation de la finalité : Les données à caractère personnel ne sont collectées que pour un usage spécifique et justifié et les données ne peuvent pas être utilisées à d’autres fins par d’autres parties.

- La minimisation des données : La collecte des données est réduite au minimum et limitée aux détails essentiels.

Le Guide d’Access Now énumère huit principes de protection des données qui proviennent en grande partie de normes internationales, en particulier la Convention du Conseil de l’Europe pour la protection des personnes à l’égard du traitement automatisé des données à caractère personnel (largement connue sous le nom de la Convention 108) et les Lignes directrices de l’Organisation de développement économique (OCDE) relatives à la protection de la vie privée et qui sont considérées comme des « normes minimales » en matière de protection des droits fondamentaux par les pays qui ont ratifié les cadres internationaux de protection des données.

Un projet de développement qui utilise des données, qu’il s’agisse d’établir une liste de diffusion ou d’analyser des jeux de données, doit respecter les lois sur la protection des données. En l’absence de cadre juridique national, les principes, normes et standards internationaux peuvent servir de référence pour atteindre le même niveau de protection des données et des personnes. Le respect de ces principes peut sembler fastidieux, mais la mise en œuvre de quelques mesures relatives à la protection des données dès le début du projet permettra d’atteindre les résultats escomptés sans mettre les personnes en danger.

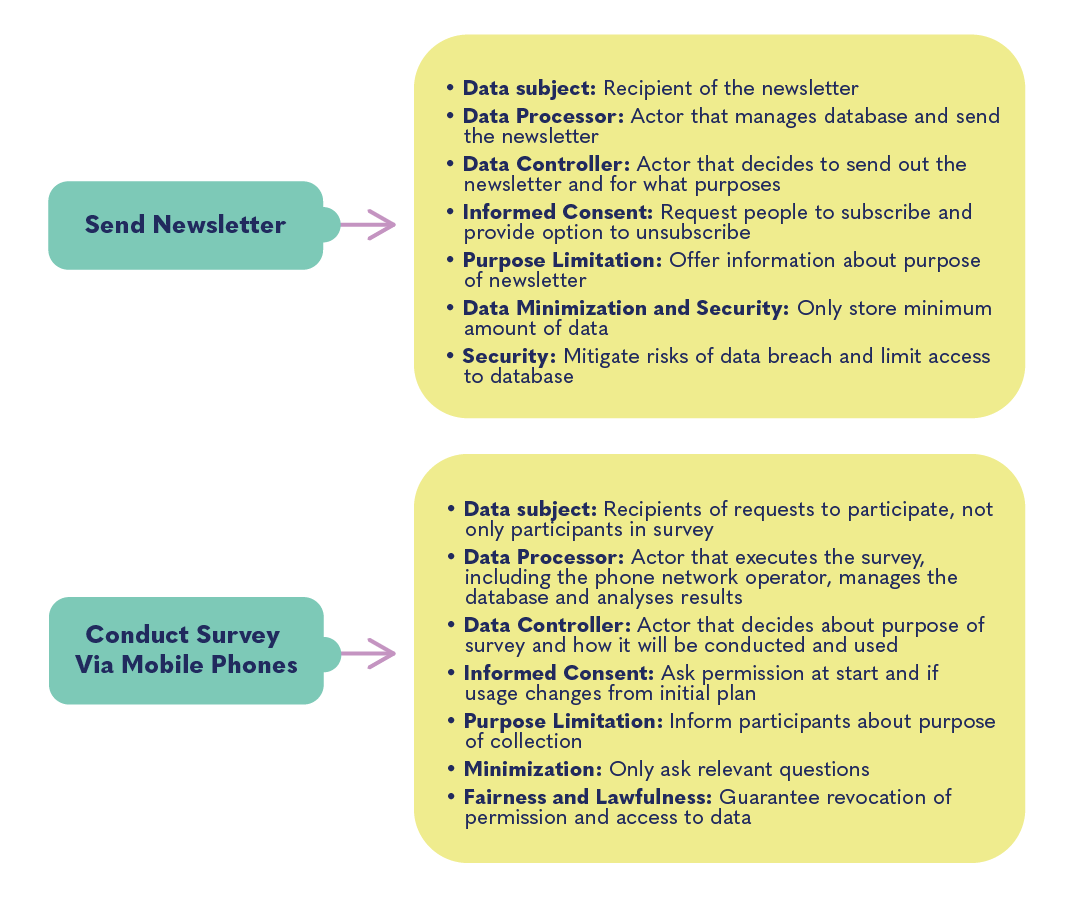

La figure ci-dessus montre comment les pratiques courantes des organisations de la société civile se rapportent aux termes et principes du cadre législatif et normatif de la protection des données.

Le Règlement général sur la protection des données (RGPD) de l'Union européenneLa loi sur la protection des données au sein de l’UE, notamment le RGPD, est entrée en vigueur en 2018. Il est souvent considéré comme la loi la plus stricte au monde en matière de protection des données. Cette loi vise à améliorer l’accès des citoyens à leurs informations et à limiter ce que les organisations peuvent faire avec les données à caractère personnel des citoyens de l’UE. Bien qu’il émane de l’UE, le RGPD peut également s’appliquer aux organisations basées en dehors de la région dès lors que les données des citoyens de l’UE sont concernées. Le RGPD a donc un impact mondial.

Les obligations découlant du RGPD et d’autres lois sur la protection des données peuvent avoir de nombreuses implications pour les organisations de la société civile. Pour plus d’informations sur le processus de conformité aux dispositions du RGPD et d’autres ressources, voir le guide de European Center for Not-for-Profit Law relatif aux normes en matière de protection des données pour les organisations de la société civile.

Malgré les protections qu’il offre, le RGPD a également été utilisé pour harceler les OSC et les journalistes. Par exemple, une société minière a utilisé une disposition du RGPD pour tenter de forcer Global Witness à divulguer les sources qu’elle utilisait dans une campagne anti-mine. Global Witness a résisté avec succès à ces tentatives.

La manière de protéger vos propres informations sensibles ou les données de votre organisation dépend de votre situation spécifique en matière d’activités et d’environnement juridique. La première étape consiste à évaluer vos besoins sécuritaires spécifiques et de protection des données. Par exemple, quelles sont les informations qui, tombées entre de mauvaises mains, pourraient avoir des conséquences dévastatrices pour vous et votre organisation ?

Les spécialistes de la sécurité numérique ont développé des ressources en ligne que vous pouvez utiliser pour vous protéger. Citons par exemple le Planificateur de sécurité, un guide facile à utiliser qui contient des conseils d’experts pour améliorer la sécurité en ligne et des recommandations sur la mise en œuvre de pratiques de base en ligne. Le Manuel de sécurité numérique fournit des informations et des conseils pratiques sur l’amélioration de la sécurité numérique pour les fonctionnaires gouvernementaux travaillant avec la société civile et les défenseurs des droits de l’homme (DDH). Ce manuel propose 12 fiches adaptées à diverses activités communes dans le cadre de la collaboration entre les gouvernements (et autres partenaires) et les organisations de la société civile. La première fiche permet d’évaluer la sécurité numérique.

Manuel de sécurité numérique

-

Évaluer les besoins en matière de sécurité numérique

Le Digital First Aid Kit [Kit de premiers soins numériques] est une ressource gratuite destinée aux intervenants rapides, aux formateurs en sécurité numérique et aux militants férus de technologie. Il leur permet de mieux se protéger et protéger les communautés qu’ils soutiennent, contre les urgences numériques les plus courantes. Les intervenants et les mentors en matière de sécurité numérique au niveau mondial peuvent répondre à des questions spécifiques ou offrir un mentorat, par exemple le Digital Defenders Partnership et le Computer Incident Response Centre for Civil Society (CiviCERT).

En quoi la protection des données est-elle pertinente à l'espace civique et à la démocratie ?

De nombreuses initiatives visant à renforcer l’espace civique ou à améliorer la démocratie utilisent la technologie numérique. La conviction que le volume croissant de données et les outils permettant de les traiter peuvent être utilisés à bon escient est largement répandue. En effet, l’intégration de la technologie numérique et l’utilisation des données dans les programmes de démocratie, de droits de l’homme et de gouvernance peuvent avoir des avantages significatifs ; par exemple, elles peuvent connecter les communautés du monde entier, mieux atteindre les populations mal desservies et contribuer à atténuer les inégalités.

« Dans le cadre du travail de changement social, il existe généralement une forte asymétrie du pouvoir. Qu’il s’agisse de travail humanitaire, de campagnes, de documentation des violations des droits de l’homme ou de création de mouvements, les organisations de défense des droits sont souvent dirigées par – et travaillent avec – des communautés vulnérables ou marginalisées. Nous abordons souvent le travail de changement social sous un angle critique, en donnant la priorité quant à la manière d’atténuer les asymétries du pouvoir. Nous pensons que nous devons faire la même chose en ce qui concerne les données avec lesquelles nous travaillons – les remettre en question, comprendre leurs limites et en tirer des enseignements de manière responsable ».

Lorsque des informations de qualité sont mises à la disposition des bonnes personnes au moment où elles en ont besoin, et que les données sont protégées contre toute utilisation abusive et que le projet est conçu en gardant à l’esprit la protection de ses utilisateurs, l’impact peut être accéléré.

- Le financement par l’USAID d’une meilleure inspection des vignobles à l’aide de drones et de données SIG en Moldovie permet aux agriculteurs d’inspecter, d’identifier et d’isoler rapidement les vignes infectées par une maladie phytoplasmique de la vigne.

- Círculo est un outil numérique destiné aux femmes journalistes au Mexique qui les aide à créer de solides réseaux de soutien, à renforcer leurs protocoles de sécurité et à répondre aux besoins liés à leur protection et à celle de leurs données. L’outil a été développé avec les utilisateurs finaux par le biais de groupes de “chat” et d’ateliers en présentiel afin de s’assurer que tout ce qui était intégré dans l’application était quelque chose dont ils avaient besoin et dans laquelle ils pouvaient avoir confiance

Dans le même temps, le développement fondé sur les données entraîne une nouvelle responsabilité, celle d’empêcher l’utilisation abusive des données lors de la conception, de la mise en œuvre ou du suivi des projets de développement. Lorsque l’utilisation de données à caractère personnel suffit à identifier des personnes éligibles à des services humanitaires, les préoccupations en matière de protection de la vie privée et de sécurité deviennent très réelles.

- Les camps de réfugiés en Jordanie ont demandé aux membres de la communauté d’autoriser la numérisation de leur iris pour s’acheter de la nourriture et des fournitures et pour faire des retraits aux guichets automatiques. Cette pratique n’a intégré aucune mesure significative pour demander leur consentement ou permettre aux personnes de se retirer. En outre, l’utilisation et la collecte de données à caractère personnel très sensibles, telles que les données biométriques, pour permettre de suivre les habitudes d’achat quotidiennes sont disproportionnées, car d’autres technologies numériques demandant moins de données à caractère personnel sont disponibles et utilisées dans de nombreuses régions du monde.

Les gouvernements, les organisations internationales et les acteurs privés peuvent tous – même involontairement – utiliser les données à caractère personnel à d’autres fins que celles prévues, ce qui peut avoir un impact négatif sur le bien-être des personnes auxquelles se rapportent ces données. Certains exemples ont été mis en évidence par Privacy International:

- Le cas de Tullow Oil, la plus grande société d’exploration et de production de pétrole et de gaz en Afrique, montre comment un acteur privé a pris en compte les recherches approfondies et détaillées menées par une société de recherche en micro-ciblage sur les comportements des communautés locales afin d’obtenir des « stratégies cognitives et émotionnelles pour influencer et modifier les attitudes et les comportements des Turkanas » à l’avantage de Tullow Oil.

- Au Ghana, le Ministère de la santé a commandité une vaste étude sur les pratiques et les besoins en matière de santé dans le pays. Le parti politique au pouvoir a donc ordonné de modéliser la répartition future des votes dans chaque circonscription en fonction de la manière dont les personnes interrogées ont déclaré qu’elles voteraient, et une campagne négative a été menée pour inciter les partisans de l’opposition à ne pas voter..

Des ressources et des experts sont disponibles pour vous aider dans ce processus. Le site web Principles for Digital Development [Principes de développement numérique] propose des recommandations, des conseils et des ressources pour protéger la vie privée et la sécurité tout au long du cycle de vie d’un projet, notamment lors de la phase d’analyse et de planification, de la conception et du développement des projets, ainsi que lors de leur déploiement et de leur mise en œuvre. La mesure et l’évaluation sont également abordées. Le site web “Responsible Data” propose le Manuel illustré du spécialiste du développement moderne, avec des conseils attrayants et compréhensibles pour toutes les étapes d’un projet de développement fondé sur les données : conception, gestion des données, avec des informations spécifiques sur la collecte, la compréhension et le partage des données, et la clôture d’un projet.

Une employée d’une ONG se prépare à collecter des données à Buru Maluku, en Indonésie. Lors de la collecte de nouvelles données, il est important de concevoir le processus avec soin et de réfléchir quant à la manière dont il affecte les personnes concernées. Crédit photo : Indah Rufiati/MDPI – Avec l’autorisation de USAID Oceans. Les opportunités

Les mesures de protection des données favorisent la démocratie, les droits de l’homme et les questions de gouvernance. Vous trouverez ci-dessous des informations quant à la façon d’aborder la protection des données de manière plus efficace et plus sûre dans le cadre de votre travail.

Respect de la vie privée et protection des personnesLa mise en œuvre de normes de protection des données dans les projets de développement protège les personnes contre les dommages potentiels liés à l’utilisation abusive de leurs données. Il y a abus lorsqu’une personne, une entreprise ou un gouvernement accède à des données à caractère personnel et les utilise à des fins autres que celles pour lesquelles elles ont été collectées. Les services de renseignement et les autorités d’application de la loi disposent souvent de moyens juridiques et techniques pour imposer l’accès aux jeux de données et en abuser. Les personnes engagées par les gouvernements peuvent accéder aux données en piratant la sécurité des logiciels ou des Clouds. Cela contribue souvent à des intimidations, à la réduction au silence et à l’arrestation de défenseurs des droits de l’homme et de dirigeants de la société civile qui critiquaient leur gouvernement. Privacy International présente des exemples de gouvernements et d’acteurs privés qui abusent des données des individus.

Des mesures de protection strictes contre l’utilisation abusive des données garantissent le respect du droit fondamental à la vie privée des personnes dont les données sont collectées et utilisées. Les mesures de protection permettent une évolution positive, comme l’amélioration des statistiques officielles, une meilleure prestation de services, des mécanismes d’alerte précoce ciblés et une réponse efficace aux catastrophes.

Il est important de déterminer comment les données sont protégées tout au long du cycle de vie d’un projet. Les personnes doivent également être assurées d’être protégées après la clôture du projet, qu’elle soit soudaine ou planifiée, lorsque le projet passe à une autre phase ou lorsqu’il bénéficie d’un financement de sources différentes. Oxfam a conçu un dépliant pour aider toute personne qui manipule, partage ou accède aux données d’un programme à prendre en compte les questions relatives aux données sensibles tout au long du cycle de vie des données, depuis l’élaboration d’un plan jusqu’à la suppression des données.

Risques

La collecte et l’utilisation de données peuvent également créer des risques dans les programmes de la société civile. Vous trouverez ci-dessous des informations quant à la manière de discerner les dangers potentiels liés à la collecte et à l’utilisation des données dans le cadre des travaux sur la DDG, ainsi que sur la manière d’atténuer les conséquences involontaires – et voulues.

Accès non autorisé aux donnéesCollecte de données non sécuriséesLes données doivent être stockées quelque part. Sur un ordinateur ou un disque externe, dans un Cloud ou sur un serveur local. Quel que soit l’endroit où les données sont stockées, des précautions doivent être prises pour les protéger contre tout accès non autorisé et pour éviter de révéler l’identité de personnes vulnérables. Le niveau de protection nécessaire dépend de la sensibilité des données, c’est-à-dire de la mesure dans laquelle les informations pourraient avoir des conséquences négatives si elles tombaient entre de mauvaises mains.

Les données peuvent être stockées sur un serveur proche et bien protégé qui est connecté à des disques avec un cryptage fort et un accès très limité, une façon de garder la main sur les données que vous possédez. Les services de Cloud proposés par des entreprises technologiques bien connues offrent souvent des mesures de protection de base et un large accès au jeu de données pour les versions gratuites. Des fonctions de sécurité plus avancées sont disponibles pour les clients payants, telles que le stockage des données dans certaines juridictions dotées d’une législation sur la protection des données. Les lignes directrices relatives à la méthode de sécurisation des données privées stockées et consultées dans le Cloud permettent de comprendre les différents aspects des Clouds et de prendre une décision dans une situation spécifique.

Chaque système doit être protégé contre les cyberattaques et les manipulations. Une difficulté fréquente réside dans la recherche d’un moyen de protéger les identités des personnes dans les jeux de données, par exemple en supprimant toutes les informations susceptibles d’identifier les individus, c’est-à-dire en les anonymisant. Une bonne anonymisation est d’une importance capitale et plus difficile qu’on ne le pense souvent.

On peut imaginer qu’un jeu de données relatives à la localisation GPS des personnes vivant avec l’albinisme en Ouganda nécessite une protection renforcée. Les persécutions sont fondées sur la croyance que certaines parties du corps des personnes atteintes d’albinisme peuvent transmettre des pouvoirs magiques, ou qu’elles sont supposées être maudites et porteuses de malheur. Un projet de profilage spatial cartographiant l’emplacement exact des personnes appartenant à un groupe vulnérable peut améliorer la sensibilisation et la fourniture de services d’aide à ces personnes. Toutefois, le piratage de la base de données ou tout autre accès illégal à leurs données à caractère personnel pourrait les exposer au risque d’être exploitées ou lésées par des personnes malveillantes.

On peut également imaginer que les personnes qui exploitent un système alternatif pour envoyer des sirènes d’alerte en cas de frappes aériennes en Syrie courent le risque d’être prises pour cibles par les autorités. Si la collecte et le partage de données par ce groupe visent à prévenir les décès et les blessures, ils diminuent l’impact des frappes aériennes menées par les autorités syriennes. Les données de localisation des personnes qui gèrent le système et y contribuent doivent être protégées contre l’accès ou l’exposition.

Un autre risque est que les acteurs privés qui gèrent ou coopèrent à des projets axés sur les données soient tentés de vendre des données s’il leur était proposé de fortes sommes d’argent. Ces acheteurs peuvent être des sociétés de publicité ou des hommes politiques qui cherchent à diriger des campagnes commerciales ou politiques contre des personnes spécifiques.

Le système Tiko, conçu par l’entreprise sociale Triggerise, récompense les jeunes qui adoptent des comportements positifs en matière de santé, tels que la visite de pharmacies et la recherche d’informations en ligne. Ce système recueille et stocke notamment des informations personnelles et sanitaires sensibles sur les jeunes femmes abonnées qui utilisent la plate-forme pour demander des conseils sur les contraceptifs et les avortements sans risque, et il suit leurs visites dans les cliniques locales. Si ces données ne sont pas protégées, les gouvernements qui ont criminalisé l’avortement pourraient potentiellement y accéder et les utiliser pour mener des actions répressives à l’encontre des femmes enceintes et des prestataires de soins médicaux.

Inconnues dans les jeux de données existantsLorsque vous prévoyez de collecter de nouvelles données, il est important de concevoir soigneusement le processus de collecte et de réfléchir quant à la manière dont il affecte les personnes concernées. Dès le départ, il faut préciser quel type de données sera collecté, dans quel but, et que les personnes concernées sont d’accord avec ce but. Par exemple, un effort de cartographie des personnes en situation de handicap dans une ville spécifique peut améliorer les services. Cependant, la base de données ne doit pas exposer ces personnes à des risques, tels que des attaques ou une stigmatisation qui peuvent être perpétrées contre des foyers spécifiques. En outre, la création de cette base de données doit répondre aux besoins des personnes concernées et ne pas être motivée par le simple souhait d’utiliser des données. Pour plus d’informations, voir le chapitre Getting Data [Obtenir des données] in Hand-book of the Modern Development Specialist [le Manuel du spécialiste en développement moderne] et le OHCHR Guidance [Orientations du HCDH] pour adopter une approche des données fondée sur les droits de l’homme, axée sur la collecte et la désagrégation.

Si les données sont collectées en personne par des gens recrutés pour le faire, une formation adéquate à leur endroit s’impose. Ils doivent être en mesure de créer un espace sûr pour obtenir le consentement éclairé des personnes dont les données sont collectées et savoir comment éviter les biais au cours du processus de collecte des données.

Avantages du stockage dans le CloudLes initiatives axées sur les données peuvent soit recueillir de nouvelles données, par exemple par le biais d’une enquête auprès des élèves et des enseignants d’une école, soit utiliser des jeux de données existants provenant de sources secondaires ; par exemple en utilisant un recensement gouvernemental ou en récupérant des sources de médias sociaux. La protection des données doit également être prise en compte lorsque vous envisagez d’utiliser des jeux de données existants, tels que des images de la Terre pour la cartographie spatiale. Vous devez analyser le type de données que vous souhaitez utiliser et déterminer s’il est nécessaire d’utiliser un jeu de données spécifique pour atteindre votre objectif. Pour les jeux de données des tiers, il est important de savoir comment les données que vous souhaitez utiliser ont été obtenues, si les principes de protection de ces données ont été respectés pendant la phase de collecte, qui a accordé la licence pour les données et qui a financé le processus. Si vous n’êtes pas en mesure d’obtenir ces informations, vous devez soigneusement réfléchir à l’opportunité d’utiliser les données ou non. Voir le Manuel du spécialiste en développement moderne sur le travail avec des données existantes.

Sauvegarde des donnéesUne stratégie de stockage fiable dans le Cloud offre une plus grande sécurité et une plus grande facilité de mise en œuvre que la sécurisation de votre propre serveur. Si des adversaires déterminés peuvent toujours pirater des ordinateurs individuels ou des serveurs locaux, il leur est beaucoup plus difficile de violer les barrières de sécurité robustes de fournisseurs réputés d’espace de stockage dans le Cloud tels que Google ou Microsoft. Ces entreprises déploient d’importantes ressources en matière de sécurité et offrent une forte incitation commerciale pour assurer une protection maximale à leurs utilisateurs. En s’appuyant sur le stockage dans le Cloud, les risques courants liés au vol physique, aux dommages causés aux appareils ou les risques liés aux logiciels malveillants peuvent être atténués puisque la plupart des documents et des données y sont stockés en toute sécurité. En cas d’incident, il est pratique de synchroniser à nouveau et de reprendre les opérations sur un nouvel ordinateur ou sur un ordinateur désinfecté, avec peu ou pas d’informations précieuses accessibles localement.

Que les données soient stockées sur des appareils physiques ou dans le Cloud, il est essentiel de disposer d’une sauvegarde. Le stockage physique des appareils comporte un risque de perte de données en raison de divers incidents tels que les dommages matériels, les attaques de logiciels de rançon ou les vols. Le stockage dans le Cloud présente un avantage à cet effet, en ce qu’il élimine la dépendance à l’égard d’appareils spécifiques qui peuvent être compromis ou perdus. Les solutions de sauvegarde intégrées telles que Time Machine pour les Mac et File History pour les appareils Windows, ainsi que les sauvegardes automatiques dans le Cloud pour les iPhones et les Androïdes, offrent un certain niveau de protection. Cependant, même avec le stockage dans le Cloud,le risque d’erreur humaine demeure, ce qui fait qu’il est conseillé d’envisager des solutions de sauvegarde dans un Cloud supplémentaires telles que Backupify ou SpinOne Backup. Pour les organisations qui utilisent des serveurs et des appareils locaux, les sauvegardes sécurisées sont encore plus critiques. Il est recommandé de crypter les disques durs externes à l’aide de mots de passe forts, d’utiliser des outils de cryptage tels que VeraCrypt ou BitLocker, et de conserver les dispositifs de sauvegarde dans un endroit distinct des principaux appareils. Le stockage d’une copie dans un endroit hautement sécurisé, tel qu’un coffre-fort, peut constituer une protection supplémentaire en cas de catastrophe affectant à la fois les ordinateurs et leurs sauvegardes.

Questions

Si vous essayez de comprendre les implications d’une absence de mesures de protection des données dans votre environnement de travail, ou si vous envisagez d’utiliser des données dans le cadre de votre programme de DDG, posez-vous les questions suivantes :

-

Des lois sur la protection des données ont-elles été adoptées dans le ou les pays concernés ? Ces lois sont-elles en adéquation avec la législation internationale en matière de droits de l’homme, y compris les dispositions protégeant le droit à la vie privée ?/div>Comment l’utilisation des données dans votre projet sera-t-elle conforme aux normes de protection des données et de la vie privée ?Quel type de données envisagez-vous d’utiliser ? Des données personnelles ou d’autres données sensibles sont-elles concernées ?Que pourrait-il arriver aux personnes auxquelles ces données se rapportent si le gouvernement y accédait ?Que se passerait-il si les données étaient vendues à un acteur privé à des fins autres que celles prévues ?Quelles sont les précautions et les mesures d’atténuation prises pour protéger les données et les personnes liées à ces données ?Comment les données sont-elles protégées contre la manipulation, l’accès et l’utilisation abusive par des tiers ?Disposez-vous d’une expertise suffisante, intégrée tout au long du projet, pour vous assurer que les données sont bien traitées ?Si vous prévoyez de collecter des données, quel est l’objectif de cette collecte ? La collecte de données est-elle nécessaire pour atteindre cet objectif ?Comment les personnes qui collectent des données à caractère personnel sont-elles formées ? Comment le consentement éclairé est-il obtenu lors de la collecte des données ?Si vous créez ou utilisez des bases de données, comment l’anonymat des personnes liées aux données est-il garanti ?omment les données que vous envisagez utiliser sont-elles obtenues et stockées ? Le niveau de protection est-il adapté à la sensibilité des données ?Qui a accès aux données ? Quelles sont les mesures prises pour garantir que les données sont consultées aux fins prévues ?Quelles sont les autres entités – entreprises, partenaires – qui traitent, analysent, visualisent et utilisent les données dans le cadre de votre projet ? Quelles sont les mesures prises pour protéger ces données ? Des accords ont-ils été conclus avec eux pour éviter toute monétisation ou utilisation abusive ?Si vous créez une plate-forme, comment les utilisateurs enregistrés sont-ils protégés ?La base de données, le système de stockage des données ou la plate-forme peut-elle faire l’objet d’un audit indépendant ?

Études de cas

Indice de stigmatisation des personnes vivant avec le VIH et dossier de mise en œuvreProtection des données du programme Love Matters de RNW MediaL’indice de stigmatisation des personnes vivant avec le VIH est un questionnaire standardisé et une stratégie d’échantillonnage visant à recueillir des données essentielles sur les stigmates et les discriminations qui touchent les personnes vivant avec le VIH. Il surveille la stigmatisation et la discrimination liées au VIH dans divers pays et fournit des éléments de preuves en vue d’un plaidoyer dans les pays. Les données de ce projet sont tirées des expériences des personnes vivant avec le VIH. Le dossier de mise en œuvre donne un aperçu des mesures de protection des données. Les personnes vivant avec le VIH sont au centre de l’ensemble du processus, reliant continuellement les données collectées à leur sujet aux personnes elles-mêmes, depuis la conception de la recherche, en passant par la mise en œuvre, jusqu’à l’utilisation des résultats pour le plaidoyer. Les données sont recueillies par le biais d’un processus d’entretien de pair à pair, avec des personnes vivant avec le VIH issues de divers milieux qui travaillent comme enquêteurs formés. Une méthodologie de mise en œuvre standard a été élaborée, y compris la mise en place d’un comité de pilotage composé des principales parties prenantes et des principaux groupes de population.

Rapport d'Amnesty InternationalLe programme Love Matters de RNW Media offre des plates-formes en ligne pour favoriser la discussion et le partage d’informations sur l’amour, le sexe et les relations avec les 18-30 ans dans des régions où l’information sur la santé et les droits sexuels et reproductifs (SRHR) est censurée ou taboue. Les équipes numériques de RNW Media ont introduit des approches novatrices du traitement et de l’analyse des données, des méthodologies d’écoute sociale et des techniques de traitement du langage naturel afin de rendre les plates-formes plus inclusives, créer du contenu ciblé et d’identifier les influenceurs et les sujets en vogue. Les gouvernements ont imposé des restrictions telles que des frais d’agrément ou des enregistrements pour les influenceurs en ligne afin de contrôler et de bloquer les contenus « indésirables ». RNW Media a investi dans la sécurité de ses plates-formes et dans l’alphabétisation de leurs utilisateurs afin de les protéger contre l’accès à leurs données personnelles sensibles. Pour en savoir plus, consultez la publication “33 Showcases – Digitalisation and Development – Inspiration from Dutch development cooperation” (33 vitrines – Digitalisation et développement – Inspiration de la coopération néerlandaise au développement) du ministère néerlandais des Affaires étrangères, 2019, p 12-14.

Données du Parlement norvégienRapport d’Amnesty International

Des milliers de militants et d’organisations de défense de la démocratie et des droits de l’homme s’appuient chaque jour sur des canaux de communication sécurisés pour préserver la confidentialité des conversations dans des environnements politiques difficiles. Sans ces pratiques de sécurité, les messages sensibles peuvent être interceptés et utilisés par les autorités pour cibler les militants et disperser les manifestations. Un exemple marquant et bien documenté de cette situation s’est produit à la suite des élections de 2010 en Biélorussie. Comme le montre ce rapport d’Amnesty International, des enregistrements téléphoniques et d’autres communications non cryptées ont été interceptés par le gouvernement et utilisés devant les tribunaux contre d’éminents hommes politiques et militants de l’opposition, dont beaucoup ont dû passer des années en prison. En 2020, au cours d’une nouvelle vague de manifestations post-électorales en Biélorussie, des milliers de manifestants ont adopté des applications de messagerie conviviales et sécurisées, qui n’étaient pas aussi facilement disponibles dix ans auparavant, afin de protéger leurs communications sensibles.

Girl EffectDonnées du Parlement norvégien

Le Storting, le Parlement norvégien, a subi une nouvelle cyberattaque impliquant l’exploitation de vulnérabilités récemment divulguées dans Microsoft Exchange. Ces vulnérabilités, connues sous le nom de ProxyLogon, ont été corrigées par des mises à jour de sécurité d’urgence publiées par Microsoft. Les premières attaques ont été attribuées à un groupe de pirates informatiques chinois parrainé par l’État, appelé HAFNIUM, qui a utilisé ces vulnérabilités pour compromettre des serveurs, créer des portes dérobées sur le web et obtenir un accès non autorisé aux réseaux internes de diverses organisations. Les cyberattaques répétées contre le Storting et l’implication de divers groupes de pirates informatiques soulignent l’importance de la protection des données, des mises à jour de sécurité en temps utile et des mesures proactives pour atténuer les cyber-risques. Les organisations doivent rester vigilantes, se tenir informées des dernières vulnérabilités et prendre les mesures qui s’imposent pour protéger leurs systèmes et leurs données.

Girl Effect, est une association novatrice à but non lucratif qui travaille là où les filles sont marginalisées et vulnérables, utilise les médias et la technologie mobile pour renforcer leur autonomie. L’organisation adopte les outils et les interventions numériques et reconnaît que toute organisation qui utilise des données a également la responsabilité de protéger les personnes avec lesquelles elle parle ou qu’elle se connecte en ligne. Le document “Digital safeguarding tips and guidance” donne des conseils détaillés sur la mise en œuvre de mesures de protection des données dans le cadre d’un travail avec des personnes vulnérables. S’inspirant de Girl Effect, Oxfam a élaboré et mis en œuvre une politique de données responsable et partage de nombreuses ressources en ligne. La publication “Privacy and data security under GDPR for quantitative impact evaluation” présente des observations détaillées sur les mesures de protection des données mises en œuvre par Oxfam lors de l’évaluation quantitative de l’impact par le biais d’enquêtes et d’entretiens numériques et sur papier.

Références

Vous trouverez ci-dessous les ouvrages cités dans cette ressource.

- Access Now, (2018). Creating a Data Protection Framework: A Do’s and Don’t’s Guide for Lawmakers.

- Burgess, Matt, (2020). What is GDPR? The summary guide to GDPR compliance in the UK.

- Council of Europe, (n.d.). Details of Treaty No. 108. Council of Europe Portal.

- De Winter, Daniëlle, Lammers, Ellen & Mark Noort. (2019). 33 Showcases: Digitalisation and Development. Ministère néerlandais des affaires étrangères.

- Digital Defenders Partnership. (n.d.). Digital Safety Manual.

- Digital Defenders Partnership, (n.d.).

- Franz, Vera, (2020). NGOs embrace GDPR, but will it be used against them? Responsible Data.

- Hastie, Rachel & Amy O’Donnell, (2017). Responsible Data Management. Oxfam.

- Nyst, Carly, (2018). Data Protection Standards for Civil Society Organisations. European Center for Not-for-Profit Law (ECNL).[Centre européen pour le droit des organisations à but non lucratif (ECNL).]

- Bureau du Haut-Commissariat des Nations unies aux droits de l’homme (HCDH), (2018). A Human Rights-Based Approach to Data: Leaving No One Behind in the 2030 Development Agenda.

- OKThanks, (n.d.).

- Organisation de coopération et de développement économiques (OCDE), (n.d.). OECD Privacy Guidelines.

- Oxfam, (2019). Going Digital. Oxfam Open Repository.

- Oxfam, (2017). Using the data lifecycle to manage data responsibly. Oxfam Open Repository.

- Perarnaud, Clément, (n.d.). Privacy and data protection. Geneva Internet Platform.

- Principles for Digital Development, (n.d.). How to Secure Private Data Stored and Accessed in the Cloud.

- Privacy International, (2020). The Hindsight Files 2020: Much More Than Politics.

- Privacy International, (n.d.). Data Protection.

- Privacy International, (n.d.). Examples of Abuse.

- Responsible Data (RD), (n.d.). What is Responsible Data?

- Responsible Data Program. (2016). The Handbook of the Modern Development Specialist. The Engine Room.

- Sharbain, Raya, (2019). Data protection policy void threatens privacy rights of citizens and refugees in Jordan. Global Voices.

- The Computer Incident Response Centre for Civil Society (CiviCERT), (n.d.). The Digital First Aid Kit.

- The Girl Effect, (2018). Girl Effect publishes good practice safeguarding guidelines for the digital era.

- Udong, Betty Pacutho, et al., (2018). Spatial Mapping and Profiling of Persons with Albinism in Eastern Uganda. Albinism Umbrella.

- Conférence des Nations unies sur le commerce et le développement (CNUCED), (n.d.). Data Protection and Privacy Legislation Worldwide.

- USAID, (2020). Digital Development Awards – Example Projects.

- USAID, (2020). USAID Digital Strategy.

- USAID, (2019). Considerations for Using Data Responsibly at USAID.

Ressources complémentaires

- Seltzer, William & Margo Anderson, (2001). The Dark Side of Numbers: The Role of Population Data Systems in Human Rights Abuses. Social Research 68(2). Historic research mapping cases of misuse of population data systems.

- United Nations Sustainable Development Group (UNSDG), (2017). Data Privacy, Ethics and Protection: Guidance Note on Big Data for Achievement of the 2030 Agenda

- USAID, (2020). Digital Strategy 2020-2024.